È possibile gestire il rischio nella cybersecurity?

Anche la più preparata delle organizzazioni può essere affetta da molteplici vulnerabilità di sicurezza informatica o data breach e, secondo le statistiche, la maggior parte di esse ha già subito diversi attacchi informatici.

Il rischio informatico può essere sostanziale e può variare da perdita di profitto, multe, danno reputazionale, diffusione di dati personali, cattiva pubblicità nonché rallentamenti operazionali. Sono di notevole attualità, inoltre, le numerose mancanze di compliance rispetto al GDPR (General Data Protection Regulation).

Nella pratica, dunque, le aziende devono essere preparate sul tema della sicurezza e comprendere la propria esposizione al cyber risk in modo da definire inoltre dei processi di risk management appropriati.

Si noti come lo stesso processo di valutazione e gestione delle minacce dipende anch’esso da un giudizio soggettivo e può quindi rappresentare un nuovo rischio cyber da dover gestire.

Innanzitutto risulta necessario fare chiarezza su cosa sia effettivamente un rischio e se esistono dei casi in cui la sua gestione potrebbe consistere nella sua accettazione.

Come viene calcolato il rischio?

Il rischio associato ad una minaccia o vulnerabilità viene tipicamente definito sulla base dei concetti di probabilità e impatto, tramite la formula seguente:

Rischio = Probabilità X Impatto

Il primo fattore di moltiplicazione consiste nella probabilità che la minaccia si verifichi, oppure che la vulnerabilità venga effettivamente sfruttata, mentre il secondo rappresenta la gravità a livello di impatto sull’organizzazione nel caso in cui la minaccia venga concretizzata.

Relativamente alla gestione del rischio esistono due termini che vengono spesso confusi, pur essendo molto diversi da loro:

- L’eccezione di sicurezza

- L’accettazione del rischio

Il primo rappresenta una condizione che non è allineata con le aspettative di sicurezza formali definite da policy, standard e procedure, come ad esempio la non applicazione di una patch di sicurezza.

Il secondo consiste invece in una decisione formale e documentata da parte di un responsabile dell’azienda per non rimediare una vulnerabilità di sicurezza per la quale è previsto un rischio cyber associato.

I due termini sono quindi molto differenti tra loro. Per esempio un’eccezione di sicurezza è fondamentalmente un problema di compliance, e quindi potrebbe anche non comportare un eccessivo livello di rischio, oppure il cyber risk associato alla remediation potrebbe essere maggiore di quello presente nel caso in cui essa non venisse applicata.

In modo similare, potrebbero esistere delle casistiche che richiedono l’accettazione del rischio nonostante un’eccezione di sicurezza non sia presente. Ad esempio, le policy di sicurezza di un’organizzazione potrebbero non proibire l’utilizzo di dati dei clienti in ambienti di test o sviluppo, nonostante l’analisi del rischio mostri che consentire l’inserimento di dati sensibili in questi ambienti possa comportare un rischio elevato. In questi casi non viene sollevata nessuna eccezione di sicurezza ma viene deciso di accettare il rischio.

Tuttavia, si noti come in un caso come questo un’organizzazione prudente andrebbe probabilmente a modificare le proprie policy di sicurezza in seguito ad una maggiore comprensione delle implicazioni di sicurezza correlate.

Cosa si intende per accettazione del rischio?

Concentriamoci ora invece con maggior dettaglio su cosa si intende per accettazione del rischio.

Essa è presente quando un business si rende conto che la potenziale perdita derivante da un rischio non è elevata abbastanza da poter pensare di spendere denaro per evitarla. Conosciuta anche come “risk retention”, essa è un aspetto di gestione del rischio spesso presente anche nel mondo degli investimenti.

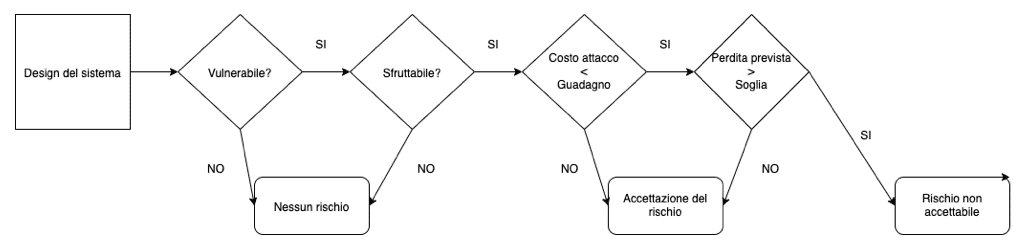

Per comprendere meglio il concetto è possibile fare riferimento al diagramma di flusso seguente:

Nello specifico, partiamo innanzitutto dal sistema in esame e chiediamoci se esso è vulnerabile, almeno potenzialmente.

Poiché sappiamo bene che un sistema sicuro al 100% non esiste, possiamo considerare il percorso del “NO” come verosimilmente non realizzabile.

A questo punto è bene chiedersi se la vulnerabilità individuata possa essere effettivamente sfruttabile. Non tutte le vulnerabilità infatti potrebbero esserlo, a causa dei motivi più svariati, oppure semplicemente potrebbero non esistere scenari di attacco reali che permettano di sfruttare la vulnerabilità.

Nel caso in cui essa sia sfruttabile si entra quindi maggiormente nel vivo riguardo l’accettazione del relativo rischio.

In particolare è importante chiedersi se il costo per effettuare l’attacco, sia in termini di tempo che economici, sia minore o maggiore del possibile guadagno ottenuto. Chiaramente, nessun attaccante deciderebbe di impiegare risorse notevoli per una vulnerabilità che comporta un impatto minimo.

Oltre a ciò, è importante che l’azienda verifichi che l’eventuale perdita calcolata nel caso in cui la vulnerabilità avvenga realmente sia maggiore o minore rispetto ad una soglia decisa internamente. Nel caso in cui la perdita sia molto minore dei costi previsti per sistemare la vulnerabilità, potrebbe essere comprensibile accettare il relativo rischio.

In tutti gli altri casi invece, è fortemente consigliabile rimediare, o quanto meno mitigare, il rischio individuato.

Conclusioni

Una corretta gestione del rischio può consistere dunque anche nell’accettare la possibilità che esso si verifichi. Tale pratica deve considerarsi come assolutamente normale ed è tipicamente soggetta a linee guide interne che le aziende mettono in campo.

Si segnala infine che, oltre ad accettare il rischio, esistono altre modalità tramite le quali approcciare la relativa gestione. Esse includono:

- Sistemazione totale del rischio, da utilizzare in particolare per i rischi legati al proprio business e maggiormente critici. Si noti tuttavia come eliminare i rischi in modo assoluto sia quasi sempre utopistico;

- Trasferimento del rischio, applicabile in caso di progetti che coinvolgono più entità;

- Mitigazione del rischio, ovvero limitare il suo impatto in modo tale che se il rischio si concretizza, esso avrà meno conseguenze sull’organizzazione.